Cloud güvenliği; bulut tabanlı sistemleri, verileri ve altyapıyı siber tehditlerden korumak için tasarlanmış stratejileri, teknolojileri ve en iyi uygulamaları kapsar. Bu alan, veri ihlalleri, içeriden gelen tehditler, güvensiz arayüzler ve hizmet reddi (DoS) saldırıları gibi geniş bir güvenlik yelpazesini ele alır.

Cloud güvenliği, cloud hizmet sağlayıcısı (CSP) ile kullanıcı arasındaki paylaşılan sorumluluk modeli nedeniyle karmaşıktır. CSP’ler cloud altyapısının güvenliğini sağlarken, müşteriler ise kendi verilerinin, uygulamalarının ve erişimlerinin güvenliğinden sorumludur. Odaklanılması gereken temel alanlar; şifreleme, kimlik ve erişim yönetimi (IAM), tehdit tespiti, uyumluluk ve felaket kurtarmadır.

Bulut güvenliği, bulut bilişimden herhangi bir şekilde yararlanan kuruluşlar için hayati önem taşır. Bulut, ölçeklenebilirlik ve çeviklik gibi tartışılmaz faydalar sağlasa da, geleneksel şirket içi (on-premises) BT altyapısına kıyasla kendine özgü bir güvenlik ortamı sunar. İşte bulut güvenliğini öncelikli hale getiren nedenler:

-

Gelişen Tehditlere Karşı Koruma: Bulut ortamları hassas veriler barındırdığı için siber saldırıların başlıca hedefleridir. Güçlü bulut güvenliği, gittikçe sofistike hale gelen yöntemler kullanan bilgisayar korsanlarının yetkisiz erişimlerine karşı bu bilgileri korur. Şifreleme, erişim kontrolleri ve saldırı tespit sistemleri ilk savunma hattını oluşturur.

-

İş Sürekliliği ve Felaket Kurtarma: Bulut güvenliği genellikle veri yedekleme ve felaket kurtarma planlarını içerir. Bu sayede doğal afetlerden elektrik kesintilerine kadar öngörülemeyen durumlar nedeniyle yaşanan kesintilerde iş sürekliliği sağlanır, böylece duruş süresi ve olası mali kayıplar en aza indirilir.

-

Mevzuata Uyum: Birçok sektör, veri gizliliği ve güvenliği konusunda sıkı düzenlemelere sahiptir. Bulut güvenliği, verilerin güvenli bir şekilde saklanmasını ve erişilmesini sağlayarak kuruluşların bu uyumluluk gerekliliklerini karşılamasına yardımcı olur. Bu özellikle finansal bilgiler veya sağlık kayıtları gibi hassas verilerle uğraşan işletmeler için çok önemlidir.

-

Maliyetlerin Azaltılması: Bulut güvenliği uzun vadede maliyetleri azaltabilir. Bulut sağlayıcıları genellikle altyapı güvenliğini üstlenir, bu da kurum içi güvenlik donanımı ve uzmanlığına büyük yatırımlar yapma ihtiyacını ortadan kaldırabilir. Ayrıca, otomatik tehdit tespiti ve müdahale gibi özellikler güvenlik süreçlerini kolaylaştırır ve iş gücü ihtiyacını azaltır.

-

Paylaşılan Sorumluluk ama Güçlü Güvenlik: Bulut güvenliği, bulut sağlayıcısı ile müşteri arasında paylaşılan bir sorumluluktur. Sağlayıcı, altyapının güvenliğini sağlarken; müşteri, kendi verilerinin, uygulamalarının ve erişim kontrollerinin güvenliğinden sorumludur. Kapsamlı bir bulut güvenliği stratejisi uygulayarak kuruluşlar, bu paylaşılan güvenlik modelinden yararlanabilir ve kendi başlarına sağlayabileceklerinden daha güçlü bir güvenlik duruşu elde edebilirler.

Bulut Güvenliği Nasıl Çalışır?

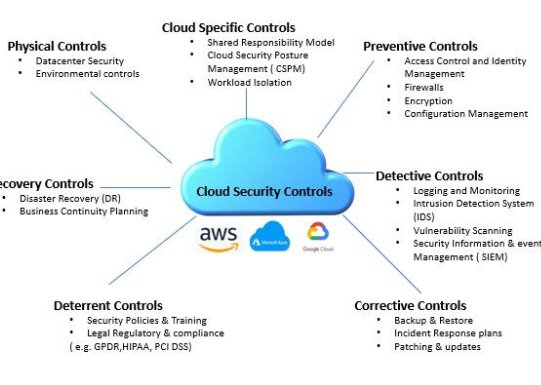

Bulut güvenliği, aşağıdaki kategoriler ya da temel alanlar boyunca çeşitli güvenlik kontrolleri ve yapılandırmalarının uygulanmasıyla çalışır:

-

Veri Koruma: Bulutta depolanan verilerin yetkisiz erişime, ihlallere ve sızıntılara karşı korunmasını sağlar. Buna hem aktarım sırasında hem de depolama halinde şifreleme, erişim kontrol mekanizmaları ve güvenli veri yedeklemeleri dahildir.

-

Kimlik ve Erişim Yönetimi (IAM): Kimin, hangi koşullar altında bulut kaynaklarına erişebileceğini kontrol eder. IAM; kullanıcıların, rollerin ve politikaların yönetimini kapsar ve asgari ayrıcalık ilkesini uygular — yani kullanıcıların görevlerini yerine getirmeleri için gereken minimum izinlerin verilmesi.

-

Uyumluluk: Birçok sektör, veri koruma ve gizlilikle ilgili yasal düzenlemelere tabidir. Bulut güvenliği, bulut hizmetlerinin ilgili yasa ve standartlara (örneğin GDPR, HIPAA, SOC 2) uygun olmasını sağlamayı içerir.

-

Tehdit Tespiti ve Müdahale: Bulut ortamlarının olası güvenlik tehditlerine karşı sürekli izlenmesi gerekir. Bulut sağlayıcıları genellikle anormal davranışların tespiti, güvenlik açıklarının belirlenmesi ve güvenlik olaylarına gerçek zamanlı yanıt verilmesi için araçlar sunar.

-

Ağ Güvenliği: Bulut ortamını dış saldırılardan korumak için güvenlik duvarları, sanal özel ağlar (VPN) ve mikro-segmentasyon gibi stratejileri içerir.

-

Paylaşılan Sorumluluk Modeli: Bulut güvenliği, bulut sağlayıcısının (AWS, Azure, Google Cloud gibi) altyapının güvenliğinden; müşterinin ise verilerinin, uygulamalarının ve yapılandırmalarının güvenliğinden sorumlu olduğu paylaşılan sorumluluk modeli kapsamında işler.

→ Aşağıdaki görsel, bulut güvenliği kontrollerini göstermektedir.

Bulut Güvenliği Değerlendirmesi

Bulut Güvenliği Değerlendirmesi, bir bulut ortamının güvenlik duruşunun yapılandırılmış bir şekilde incelenmesidir. Bu değerlendirme, kontrollerin, süreçlerin ve yapılandırmaların en iyi uygulamalar ve sektör standartlarıyla uyumlu olmasını sağlamayı hedefler.

Aşağıdaki tablo, tipik bir bulut güvenliği değerlendirmesinin temel bileşenlerinin özetidir:

Bulut Güvenliği Değerlendirmesi Özeti

| Sr. No | Güvenlik Fonksiyonu | Açıklama |

|---|---|---|

| 1 | Erişim Yönetimi | Bulut güvenliği risk yönetiminde ilk ve en kritik adımdır. |

| 2 | Dizin Hizmeti | Kimlik ve erişim bilgilerinin güvenli bir dizinde tutulması kritik öneme sahiptir. |

| 3 | Veri Kaybı Önleme ve Yedekleme Politikaları | Veri kaybı işletmeniz için ciddi riskler doğurabilir; bu nedenle kritik bilgilerin kolayca geri alınabilir olduğundan emin olunmalıdır. |

| 4 | Güvenlik Ekibi | Bulut altyapınızın yetkin uzmanların elinde olduğundan emin olun. |

| 5 | Şifreleme | İyi bir şifreleme, sızdırılan bilgilerin hackerlar için işe yaramaz hale gelmesini sağlar. |

| 6 | Güvenlik Güncellemeleri | Güvenlik sistemleri her zaman güncel tutulmalı, böylece güvenli bir bulut ortamı sağlanmalıdır. |

| 7 | İzleme | Bulut sisteminizdeki açıkları öğrenmek istiyor musunuz? O halde en baştan doğru bir kayıt (logging) sistemi uygulamanız gerekir. |

Aşağıda, güvenlik ekibinin Bulut Güvenliği Değerlendirmesi sırasında ele aldığı temel sorular yer almaktadır:

| Sr. No | Güvenlik Fonksiyonu | Sorgulanan Sorular |

|---|---|---|

| 1 | Erişim Yönetimi | - Bulut sisteminize kimler erişebiliyor? - Hangi cihazlar sisteme erişebiliyor? - Misafirlerin bulut hesabına erişmesine izin veriyor musunuz? - Misafir hesaplarının izinleri neler? - Çok faktörlü kimlik doğrulama etkin mi (en az 2 adımlı doğrulama)? |

| 2 | Dizin Hizmeti | - Kimlikleri tutmak için LDAP uyumlu bir dizininiz var mı? - Bu dizin için güvenlik protokollerini ne sıklıkla güncelliyorsunuz? - Bu dizini yöneten güvenlik uzmanları yeterince denetlendi mi? |

| 3 | Veri Kaybı Önleme ve Yedekleme Politikaları | - Kapsamlı bir kurtarma planınız var mı? - Sağlayıcınızın varsayılan yedekleme özelliği mevcut mu? - Üçüncü taraf yedekleme yazılımlarını destekliyor musunuz? - Veri kurtarma için mevcut planlarınız neler (fiziksel depolama, yerel ağlar, bulut yedekleme vb.)? - Bu depolamaları ve altyapıları düzenli olarak kontrol ediyor musunuz? |

| 4 | Güvenlik Ekibi | - Güvenlik ekibi yeterli eğitim aldı mı? - Şirketinizde kıdemli bir bulut güvenlik uzmanı mevcut mu? - Güvenlik ekibi uygun bir bulut veri güvenliği stratejisi uyguluyor mu? - Kuruluşunuz bulut ortamına güvenlik yönetişimi (governance) uyarladı mı? - Ekipteki herkes bulut güvenliği konusundaki sorumluluklarını biliyor mu? - Şirket içinde bulut güvenliği için resmi kılavuzlar mevcut mu? |

| 5 | Şifreleme | - Hangi dosyaların, veritabanlarının ve ağların şifrelenmesi gerektiğini belirlediniz mi? - Sunucularınızdaki tüm kritik veriler şifreli mi? - Kaç şifreleme hizmeti kullanıyorsunuz? - Veritabanı, dosya, sertifika ve anahtarlar için farklı hizmetler mi kullanıyorsunuz? - Kripto anahtarlarınızı nasıl yönetiyorsunuz (KMaaS veya BYOK)? |

| 6 | Güvenlik Güncellemeleri | - Güvenlik güncellemeleri ve yamaları ne sıklıkla kuruyorsunuz? - BT ekibi güncellemeleri dağıtmadan önce test ediyor mu? - Acil durumda sistem güncellemelerini geri alabiliyor musunuz? - Güvenlik ekibi düzenli olarak güvenlik açıklarını tarıyor mu? |

| 7 | İzleme | - Bulut sisteminizdeki politika atamaları, güvenlik politikaları ve yönetici gruplarındaki değişiklikler kaydediliyor mu? - Hassas verilerle çalışan uygulamaları izleyebiliyor musunuz? - Güvenlik ekibi potansiyel ihlaller için manuel kontroller yapıyor mu? - İzleme sistemi ne zamandır aktif olarak çalışıyor? |

Bulut Yerel Güvenlik Özellikleri

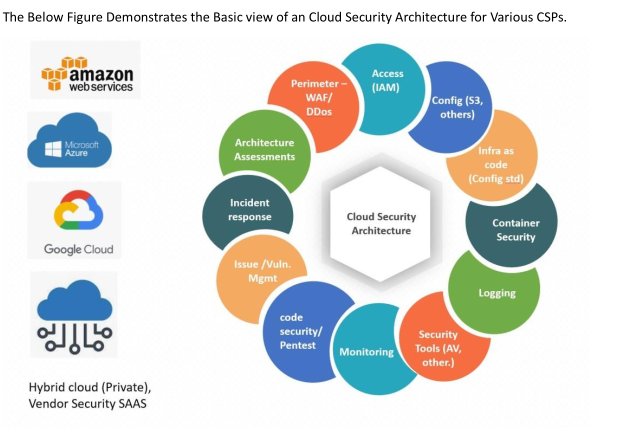

En büyük üç bulut sağlayıcısı — Amazon Web Services (AWS), Microsoft Azure ve Google Cloud Platform (GCP) — bulut kaynaklarını, verilerini ve uygulamalarını korumaya yönelik zengin güvenlik özellikleri sunmaktadır.

Bulut Güvenliği Değerlendirmesi

Bulut Güvenliği Değerlendirmesi, bir bulut ortamının güvenlik duruşunun yapılandırılmış bir şekilde incelenmesidir. Bu değerlendirme, kontrollerin, süreçlerin ve yapılandırmaların en iyi uygulamalar ve sektör standartlarıyla uyumlu olmasını sağlamayı hedefler.

Aşağıdaki tablo, tipik bir bulut güvenliği değerlendirmesinin temel bileşenlerinin özetidir:

Bulut Güvenliği Değerlendirmesi Özeti

| Sr. No | Güvenlik Fonksiyonu | Açıklama |

|---|---|---|

| 1 | Erişim Yönetimi | Bulut güvenliği risk yönetiminde ilk ve en kritik adımdır. |

| 2 | Dizin Hizmeti | Kimlik ve erişim bilgilerinin güvenli bir dizinde tutulması kritik öneme sahiptir. |

| 3 | Veri Kaybı Önleme ve Yedekleme Politikaları | Veri kaybı işletmeniz için ciddi riskler doğurabilir; bu nedenle kritik bilgilerin kolayca geri alınabilir olduğundan emin olunmalıdır. |

| 4 | Güvenlik Ekibi | Bulut altyapınızın yetkin uzmanların elinde olduğundan emin olun. |

| 5 | Şifreleme | İyi bir şifreleme, sızdırılan bilgilerin hackerlar için işe yaramaz hale gelmesini sağlar. |

| 6 | Güvenlik Güncellemeleri | Güvenlik sistemleri her zaman güncel tutulmalı, böylece güvenli bir bulut ortamı sağlanmalıdır. |

| 7 | İzleme | Bulut sisteminizdeki açıkları öğrenmek istiyor musunuz? O halde en baştan doğru bir kayıt (logging) sistemi uygulamanız gerekir. |

Aşağıda, güvenlik ekibinin Bulut Güvenliği Değerlendirmesi sırasında ele aldığı temel sorular yer almaktadır:

| Sr. No | Güvenlik Fonksiyonu | Sorgulanan Sorular |

|---|---|---|

| 1 | Erişim Yönetimi | - Bulut sisteminize kimler erişebiliyor? - Hangi cihazlar sisteme erişebiliyor? - Misafirlerin bulut hesabına erişmesine izin veriyor musunuz? - Misafir hesaplarının izinleri neler? - Çok faktörlü kimlik doğrulama etkin mi (en az 2 adımlı doğrulama)? |

| 2 | Dizin Hizmeti | - Kimlikleri tutmak için LDAP uyumlu bir dizininiz var mı? - Bu dizin için güvenlik protokollerini ne sıklıkla güncelliyorsunuz? - Bu dizini yöneten güvenlik uzmanları yeterince denetlendi mi? |

| 3 | Veri Kaybı Önleme ve Yedekleme Politikaları | - Kapsamlı bir kurtarma planınız var mı? - Sağlayıcınızın varsayılan yedekleme özelliği mevcut mu? - Üçüncü taraf yedekleme yazılımlarını destekliyor musunuz? - Veri kurtarma için mevcut planlarınız neler (fiziksel depolama, yerel ağlar, bulut yedekleme vb.)? - Bu depolamaları ve altyapıları düzenli olarak kontrol ediyor musunuz? |

| 4 | Güvenlik Ekibi | - Güvenlik ekibi yeterli eğitim aldı mı? - Şirketinizde kıdemli bir bulut güvenlik uzmanı mevcut mu? - Güvenlik ekibi uygun bir bulut veri güvenliği stratejisi uyguluyor mu? - Kuruluşunuz bulut ortamına güvenlik yönetişimi (governance) uyarladı mı? - Ekipteki herkes bulut güvenliği konusundaki sorumluluklarını biliyor mu? - Şirket içinde bulut güvenliği için resmi kılavuzlar mevcut mu? |

| 5 | Şifreleme | - Hangi dosyaların, veritabanlarının ve ağların şifrelenmesi gerektiğini belirlediniz mi? - Sunucularınızdaki tüm kritik veriler şifreli mi? - Kaç şifreleme hizmeti kullanıyorsunuz? - Veritabanı, dosya, sertifika ve anahtarlar için farklı hizmetler mi kullanıyorsunuz? - Kripto anahtarlarınızı nasıl yönetiyorsunuz (KMaaS veya BYOK)? |

| 6 | Güvenlik Güncellemeleri | - Güvenlik güncellemeleri ve yamaları ne sıklıkla kuruyorsunuz? - BT ekibi güncellemeleri dağıtmadan önce test ediyor mu? - Acil durumda sistem güncellemelerini geri alabiliyor musunuz? - Güvenlik ekibi düzenli olarak güvenlik açıklarını tarıyor mu? |

| 7 | İzleme | - Bulut sisteminizdeki politika atamaları, güvenlik politikaları ve yönetici gruplarındaki değişiklikler kaydediliyor mu? - Hassas verilerle çalışan uygulamaları izleyebiliyor musunuz? - Güvenlik ekibi potansiyel ihlaller için manuel kontroller yapıyor mu? - İzleme sistemi ne zamandır aktif olarak çalışıyor? |

Bulut Yerel Güvenlik Özellikleri

En büyük üç bulut sağlayıcısı — Amazon Web Services (AWS), Microsoft Azure ve Google Cloud Platform (GCP) — bulut kaynaklarını, verilerini ve uygulamalarını korumaya yönelik zengin güvenlik özellikleri sunmaktadır.

Çoklu Bulut Güvenlik Özellikleri Karşılaştırması

Aşağıdaki tablo, bu platformların (AWS, Microsoft Azure ve GCP) temel güvenlik özelliklerini ayrıntılı olarak sunmaktadır:

Tablo: AWS, Microsoft Azure ve GCP’nin Temel Güvenlik Özellikleri Karşılaştırması

| Sr. No | Kategori | AWS | Azure | GCP |

|---|---|---|---|---|

| 1 | Kimlik ve Erişim Yönetimi (IAM) | AWS IAM: Merkezi erişim kontrolü, rol tabanlı erişim, AWS SSO ve AWS Organizations ile entegrasyon | Azure Active Directory (AAD): Merkezi kimlik yönetimi, MFA, koşullu erişim, rol tabanlı erişim kontrolü | Google Cloud IAM: Merkezi kimlik, MFA, ince ayarlı erişim kontrolü, Google Workspace ile entegrasyon |

| 2 | Veri Şifreleme | AWS KMS: Müşteri tarafından yönetilen anahtarlar (CMK), hem depolama hem aktarım sırasında şifreleme, AES-256 | Azure Key Vault: Müşteri tarafından yönetilen anahtarlar, hem depolama hem aktarım sırasında şifreleme, AES-256 | Google Cloud KMS: Müşteri tarafından yönetilen anahtarlar, AES-256 ile depolama ve aktarım sırasında şifreleme |

| 3 | Ağ Güvenliği | AWS: VPC Güvenlik Grupları, NACLs (stateful/stateless), VPC Peering, AWS WAF, AWS Shield (DDoS koruma) | Azure: Network Security Groups (NSG), Azure DDoS Protection, Azure Firewall, VNet Peering, Azure WAF | Google Cloud: Cloud Armor (DDoS koruma), Google Cloud Shield, Private Google Access, WAF |

| 4 | İzleme ve Loglama | AWS CloudTrail (API çağrıları için), CloudWatch (loglar ve metrikler), AWS Config | Azure Monitor, Azure Sentinel (SIEM), Azure Security Center, Azure Activity Log | Google Cloud Logging, Security Command Center (SCC), Cloud Audit Logs |

| 5 | Uyumluluk | En geniş uyumluluk sertifikaları (SOC, ISO, HIPAA, PCI DSS), AWS Artifact ile rapor erişimi | Kapsamlı uyumluluk sertifikaları, Azure Compliance Manager ile düzenleyici uyumluluk takibi | Geniş uyumluluk sertifikaları, GCP uyumluluk raporları, Assured Workloads |

| 6 | DDoS Koruması | AWS Shield (Standart & Advanced), AWS WAF | Azure DDoS Protection (Basic & Standard), Azure WAF ile entegrasyon | Google Cloud Armor (DDoS koruma), Google Cloud CDN güvenliği |

| 7 | Güvenlik Yönetim Araçları | AWS Security Hub, GuardDuty, Inspector, Trusted Advisor | Azure Security Center, Azure Defender, Microsoft Defender for Cloud, Azure Policy | Google Cloud SCC, Event Threat Detection, Forseti, IAP |

| 8 | Zafiyet Taraması | Amazon Inspector, GuardDuty, Trusted Advisor | Azure Defender for Cloud (VM taraması), Microsoft Defender ATP entegrasyonu | Google Cloud SCC, Forseti, Event Threat Detection |

| 9 | Veri Kaybı Önleme (DLP) | Amazon Macie (S3 üzerinde hassas veri tespiti, GuardDuty entegrasyonu) | Azure Information Protection (hassas verilerin tespiti ve korunması, Azure Purview entegrasyonu) | Google Cloud DLP (hassas veri taraması ve politikalarla korunma) |

| 10 | Tehdit Tespiti | AWS GuardDuty, Amazon Detective, Macie entegrasyonu | Azure Sentinel (SIEM), Defender entegrasyonu | Google Event Threat Detection, Cloud SCC, Chronicle SIEM |

| 11 | Uç Nokta Güvenliği | AWS Systems Manager (patch yönetimi, Inspector entegrasyonu) | Azure Defender for Cloud, Microsoft Defender ATP | Google SCC, uç nokta yönetim araçları entegrasyonu |

| 12 | API Güvenliği | AWS API Gateway (WAF, IAM rolleri, Lambda entegrasyonu) | Azure API Management, Azure WAF, Azure AD entegrasyonu | Google Cloud Endpoints, IAM kimlik doğrulama, API yönetimi |

| 13 | Olay Müdahalesi | AWS Security Hub, Amazon Detective, Systems Manager (otomasyon) | Azure Sentinel, Azure Logic Apps (otomatik yanıt) | Google Chronicle SIEM, Cloud SCC (olay müdahale otomasyonu) |

| 14 | Paylaşılan Sorumluluk Modeli | AWS, güvenlik için paylaşılan sorumluluk modelini net şekilde tanımlar (altyapı AWS, veri/misafir erişimi müşteri) | Microsoft, sorumlulukları ayrıntılı şekilde müşterilerle paylaşır | GCP, güvenlik yönetiminde rollerin açıkça tanımlandığı kapsamlı dökümantasyon sunar |

Mini Sözlük

| Terim / Kısaltma | Açıklama |

|---|---|

| Bulut Güvenliği (Cloud Security) | Bulut sistemlerini, verileri ve altyapıyı siber tehditlerden korumaya yönelik strateji, teknoloji ve politikaların bütünü. |

| CSP (Cloud Service Provider) | Bulut hizmetlerini sağlayan kurum (örn. AWS, Microsoft Azure, Google Cloud). |

| Paylaşılan Sorumluluk Modeli (Shared Responsibility Model) | Güvenliğin, sağlayıcı (altyapı güvenliği) ve müşteri (veri, erişim, uygulama güvenliği) arasında paylaşıldığı güvenlik yaklaşımı. |

| Veri İhlali (Data Breach) | Yetkisiz kişilerin gizli verilere erişmesi, kopyalaması veya sızdırması olayı. |

| İçeriden Gelen Tehdit (Insider Threat) | Sisteme yasal erişimi olan kişi veya çalışanın kasıtlı veya dikkatsiz davranışları sonucu ortaya çıkan tehdit. |

| Güvensiz Arayüz (Insecure Interface/API) | Zayıf kimlik doğrulama veya kötü yapılandırılmış API’ler nedeniyle oluşan güvenlik açığı. |

| Hizmet Reddi Saldırısı (DoS / DDoS) | Sunucu veya ağı aşırı trafik yüküyle erişilemez hale getiren saldırı türü. |

| Şifreleme (Encryption) | Verilerin yetkisiz kişilerce okunamaması için matematiksel olarak kodlanması işlemi. |

| Veri Şifreleme (Data Encryption) | Verilerin hem aktarım (in transit) hem de depolama (at rest) sırasında şifrelenmesi. |

| IAM (Identity and Access Management) | Kimin hangi kaynaklara hangi koşullarda erişebileceğini yöneten sistem. |

| Asgari Ayrıcalık İlkesi (Least Privilege Principle) | Kullanıcılara yalnızca görevleri için gerekli minimum izinlerin verilmesi. |

| MFA (Multi-Factor Authentication) | Hesaplara erişimde birden fazla doğrulama yöntemi (ör. parola + telefon kodu) kullanılması. |

| Uyumluluk (Compliance) | Bulut ortamının yasal düzenlemelere (GDPR, HIPAA, ISO 27001, PCI DSS vb.) uygun olması durumu. |

| Tehdit Tespiti (Threat Detection) | Bulut ortamında anormal veya kötü niyetli davranışları otomatik olarak algılama süreci. |

| Olay Müdahalesi (Incident Response) | Güvenlik olaylarını tespit etme, izole etme, analiz etme ve düzeltme süreci. |

| Ağ Güvenliği (Network Security) | Bulut ortamını ağ tabanlı saldırılardan koruyan güvenlik katmanları (firewall, VPN, WAF vb.). |

| VPN (Virtual Private Network) | Ağ trafiğini şifreleyerek güvenli bağlantı sağlayan sanal ağ tüneli teknolojisi. |

| Mikro-Segmentasyon (Microsegmentation) | Ağın küçük güvenlik bölümlerine ayrılması, böylece saldırganın lateral hareket etmesini zorlaştıran yöntem. |

| Felaket Kurtarma (Disaster Recovery) | Veri kaybı veya kesinti sonrası sistemlerin yeniden çalışır hale getirilmesini sağlayan süreç. |

| İş Sürekliliği (Business Continuity) | Kesintiler veya saldırılar sırasında bile kritik hizmetlerin sürdürülebilmesi. |

| DLP (Data Loss Prevention) | Veri sızıntılarını önlemeye yönelik yazılım ve politikalar bütünü. |

| Yedekleme (Backup) | Verilerin olası kayıplara karşı kopyalanıp güvenli şekilde saklanması işlemi. |

| Uyumluluk Standartları | Verilerin korunmasına ilişkin düzenlemeler: GDPR (Avrupa veri koruma), HIPAA (sağlık verileri), SOC 2, ISO 27001, PCI DSS (ödeme güvenliği). |

| IAM Rolü (IAM Role) | AWS veya diğer CSP’lerde belirli görevler için tanımlanmış izin seti. |

| Veri Kaybı Önleme Politikası | Verilerin yanlışlıkla silinmesi, sızdırılması veya yetkisiz erişimden korunmasını amaçlayan kurallar bütünü. |

| Güvenlik Güncellemeleri (Security Patches) | Yazılım zafiyetlerini gideren ve sistemleri güncel tutan yamalar. |

| Dizin Hizmeti (Directory Service) | Kullanıcı kimlikleri ve erişim bilgilerinin merkezi bir dizinde (ör. LDAP, Active Directory) tutulduğu sistem. |

| Loglama / İzleme (Logging / Monitoring) | Bulut sistemindeki tüm aktivitelerin kaydedilmesi ve analiz edilmesi süreci. |

| Bulut Güvenliği Değerlendirmesi (Cloud Security Assessment) | Bir bulut ortamının güvenlik duruşunu ve yapılandırmalarını denetleyen sistematik inceleme. |

| Veri Egemenliği (Data Sovereignty) | Verilerin bulunduğu ülkenin yasal düzenlemelerine tabi olması ilkesi. |

| BYOK (Bring Your Own Key) | Şifreleme anahtarlarının müşteri tarafından yönetilmesi modeli. |

| KMS (Key Management Service) | Şifreleme anahtarlarını güvenli biçimde oluşturma ve yönetme servisi (örn. AWS KMS, Azure Key Vault). |

| SOC 2 | Hizmet sağlayıcıların güvenlik, gizlilik ve bütünlük kontrollerini değerlendiren uyumluluk standardı. |

| Security Hub / Azure Security Center / SCC | Bulut güvenlik bulgularını merkezi olarak izleyen yönetim konsolları. |

| CloudTrail / CloudWatch / Azure Monitor / GCP Logging | Bulut platformlarının API çağrılarını ve olaylarını kaydeden loglama servisleri. |

| AWS Shield / Azure DDoS Protection / Cloud Armor | Bulut ortamlarında DDoS saldırılarını tespit ve engelleyen hizmetler. |

| GuardDuty / Azure Sentinel / Chronicle SIEM | Tehdit tespiti, olay korelasyonu ve uyarı üretimi yapan güvenlik izleme araçları. |

| Security by Design (Tasarımda Güvenlik) | Güvenliğin sistem tasarımının en başından itibaren planlanması prensibi. |

| Zero Trust (Sıfır Güven Yaklaşımı) | Hiçbir kullanıcı veya cihazın varsayılan olarak güvenilir kabul edilmediği, sürekli doğrulama gerektiren güvenlik modeli. |

| Bulut Yerel (Cloud-Native) | Tamamen bulut ortamında çalışacak şekilde tasarlanmış uygulama veya mimari. |

| Çoklu Bulut (Multi-Cloud) | Farklı sağlayıcılardan (AWS, Azure, GCP) aynı anda hizmet alma stratejisi. |

| SIEM (Security Information and Event Management) | Güvenlik loglarını toplayıp analiz ederek tehdit tespiti yapan sistem. |

| SASE (Secure Access Service Edge) | Ağ güvenliği ve erişim kontrolünü birleştiren bulut tabanlı güvenlik modeli. |

| SOC (Security Operations Center) | Güvenlik olaylarını izleyen, analiz eden ve müdahale eden operasyon merkezi. |

| DevSecOps | Yazılım geliştirme sürecinde güvenliğin otomatik ve entegre biçimde uygulanması yaklaşımı. |

| CASB (Cloud Access Security Broker) | Kuruluşun bulut uygulamalarına erişimi izleyen ve güvenlik politikaları uygulayan aracı katman. |